- 【问题分析】

2018.12.14 下午有维护大师用户请求维护大师技术支持协助,问题现象是其维护的网吧突然批量自动重启,并且在短时间内自动重启了多次。

我找到几个自动重启过的服务器,看了下服务器设置了蓝屏写入“核心内存转储”,并设置了自动重启,于是看了 C:\Windows\Minidump 文件夹内有新生成了几个蓝屏dump文件

dump文件下载: dump.rar

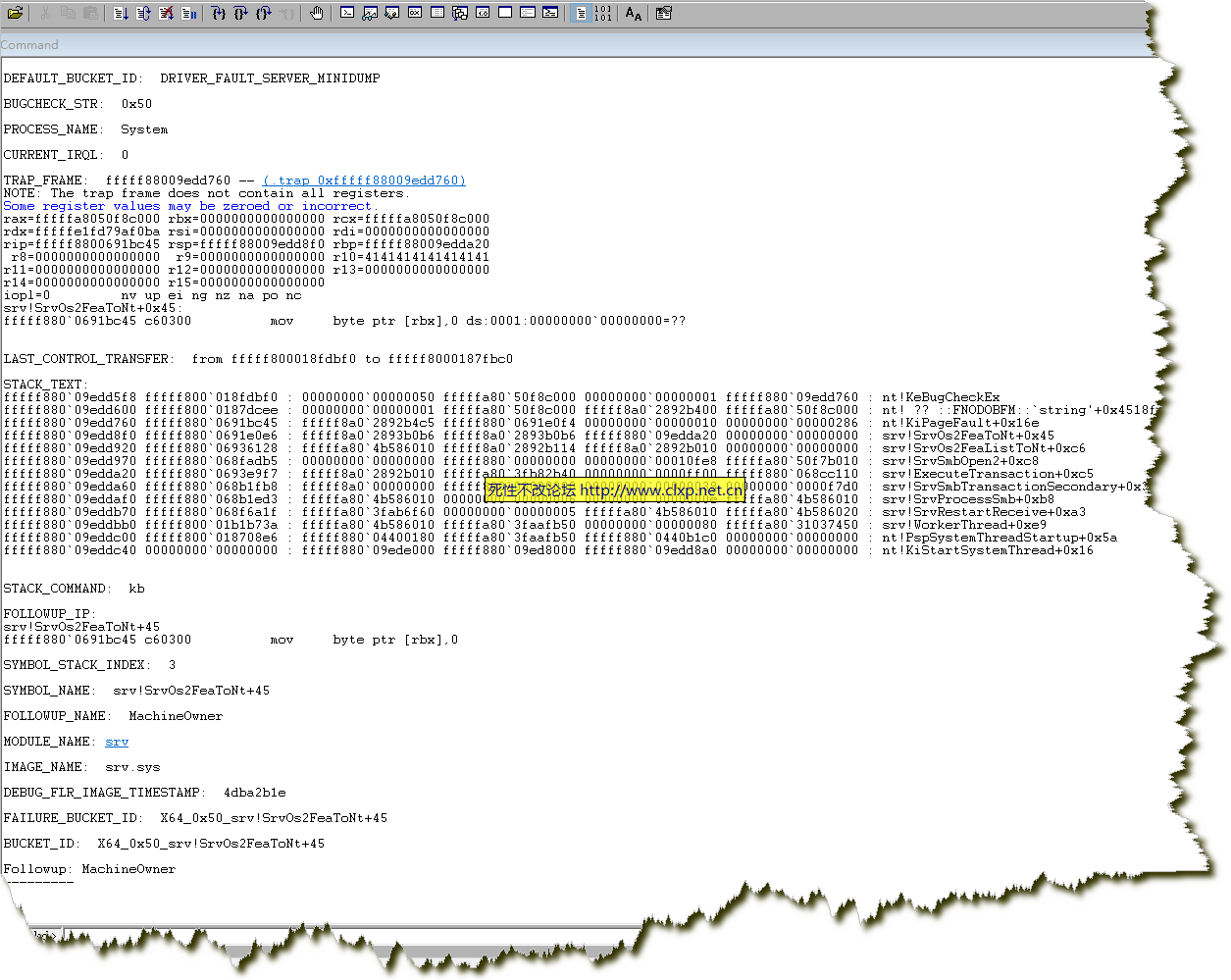

本地windbg分析发现疑似永恒之蓝漏洞攻击导致的,如下图:

使用永恒之蓝漏洞扫描工具对服务器进行测试,扫描工具下载: EternalBlues.rar ,果然是存在漏洞的。

查看系统安全日志,发现2分钟会产生一次来自127.0.0.1的安全审核失败的日志,于是怀疑本地有木马在进行内网爆破或感染,使用 process explorer 和 pchunter 对服务器进程和系统服务、启动项、计划任务进行检查,发现一个叫svhost.exe 的进程,路径:C:\Windows\SysWOW64\svhost.exe ,该进程注册为了一个叫 “Ddriver” 的系统服务,由系统服务进程 services.exe 启动svhost.exe 运行了子进程:C:\Windows\temp\svvhost.exe 和 C:\Windows\SysWOW64\svhhost.exe,正常的系统上都是没有这些服务和程序的,很明显都是木马病毒。

根据今天腾讯安全分析得知母体为svhost.exe,云控模块为svhhost.exe,永恒之蓝内网攻击模块为svvhost.exe,在服务器上未发现安装有驱动人生或驱动人生的更新服务和启动项,所以感染源猜测是被内网其他机器感染的或木马早先就潜伏到系统中了。

- 【确认中招】

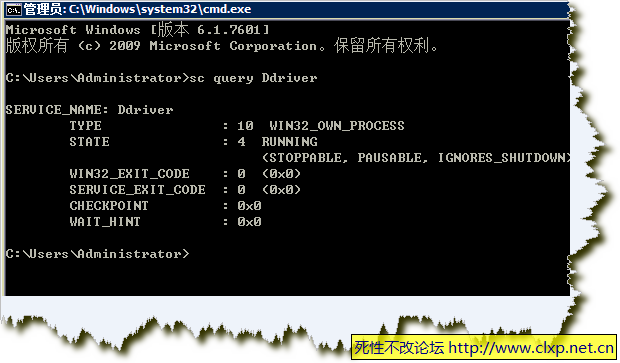

由于该病毒注册的服务名称和服务文件路径都是一样的,所以确认是否中招非常简单,只需要打开cmd,使用 sc query Ddriver 命令查询该服务状态即可,如果未中毒,会提示“指定的服务未安装。”,下面是已中毒的系统下该服务的状态:

- 【解决办法】

1、清理驱动人生木马: 清理驱动人生木马.rar

2、屏蔽高危端口: 屏蔽高危端口.rar

3、运行永恒之蓝打补丁工具,然后重启系统,补丁工具下载:http://dl.360safe.com/nsa/nsatool.exe

4、关闭3389外网端口映射,修改系统密码.